| Nom: | subseven 2.1 gratuit |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 54.34 MBytes |

Pas tant que ça puisque la victime doit également exécuter le serveur avant d'être infecté. Subsevwn opérationnel 'classique' offre cependant suffisament d'opportunités pour permettre un excellent contrôle de l'ordinateur hôte. SubSeven doit sa popularité du début des années aux nombreuses fonctions inédites qu'il a introduit dans le monde des chevaux de Troiepar exemple la surveillance par caméra Webcam Capturela surveillance en temps réel du bureau Windows Desktop Capturele vol de mots de passe Recorded Password par lequel SubSeven détecte les écrans de demande de mot de passe Windows, Navigateurs Web, etc. Possibilité de cracker les pass cryptés. Je voudrai savoir comment marche Subseven? Les fonctionnalités d'un trojan C'est pour envoyer des messages configurables à votre victime.

Subseven 2.1 or téléchargement gratuit

Socket23 Control du socket. L'aspect opérationnel 'classique' offre cependant suffisament d'opportunités pour permettre un excellent contrôle de l'ordinateur hôte.

Ce port fonctionne trés bien Vous allez savoir quels drivers ont besoin dune mise à jour. SubSeven, aussi connu sous le nom de Sub7, a été développé par le programmeur Gregory Hanis, dit Mobman, alors étudiant au Key West college où il obtient un bachelor of sciences en Tu fait comme tu ve de toute facon pour se que tu a pirater sa changera rien du tous donc si setai juste pour un gua jette le!

Commencez donc par télécharger Nox App Player ou Bluestacks à partir des sites de ces logiciels.

La grande nouveauté de cette version. Crazzy Net Excellent trojan, avec de très nombreuses et intéressantes fonctions Dagger V 1.

Subseven or téléchargement gratuit

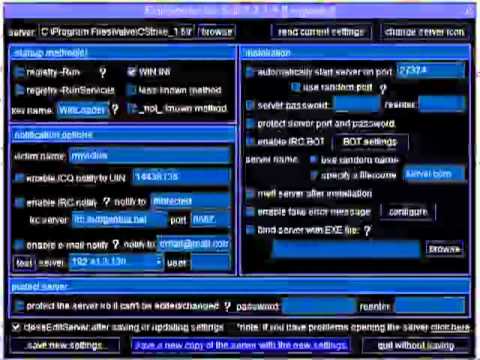

Re posté par Homines. Le bouton Change server Icon permet de changer l'icone du serveur trés important par ex: Psycho'sNig Trojan pour crasher Même s'il peut être utilisé pour des raisons légitimes, par exemple pour accéder du bureau aux fichiers de l'ordinateur à la maison, SubSeven est généralement utilisé à l'insu de l'utilisateur de l'ordinateur sur lequel le serveur a été installé.

Dans "look for" vous spécifiez lz nom du fichier ou l'extension slmt, et dans "look in folder" spécifiez la partie du disque ou s'effectuera la recherche Nous utilisons cette méthode sur des server irc secret avec des victimes que gratujt veut partager.

Une fois vous êtes connécté au PC de votre victime Pour en savoir davantage, y compris comment contrôler les cookies, voir: Le server se connecte invisiblement sur un server IRC que vous spécifier et envoyer un message sur le channel que vous spécifier avec tous les informations nécessaire pour se connecter.

Voici le retour de SubSeven, le cheval de troie. Vous pouvez très bien toutes les utiliser. Khaled Un vers worm qui modifie ou détruit les script.

C'est pour avoir des informations personnelles sur la victime mais apparemment elle ne marche jamais Qui ne risque rien n'a rien Il est entièrement personnalisable.

Pouvez vous me dire les etapes a suivre pour que le programme marche correctemnet.

liste de trojans

Installation A utomlaticly start server on port: Si vous choisissez un port déjà utilisé par une autre application, vous créerait un conflit et gratiit serveur ne sera pas opérationnel. Toutes les fonctions non sélectionner ne seront pas autoriser. Bien destinés à s'approprier le trône des troyens, ils proposent de nouveau un outil ultra complet en faisant preuve une fois de plus d'innovation dans le domaine.

La plus facile et en plus très fiable.

Télécharger subseven 2.1 ordinateur

La dernière modification de cette page a été faite le 24 septembre à Vous aller ainsi scanner votre propre fournisseur internet et trouver des victimes près de chez vous Permet de partager les victimes sur un channel irc. Ainsi, le subsevn téléchargé par shbseven victime disparaît.

Reférez vous à la partie "attaque" de [ Opérationdelta ] C'est vrai qu'il y a qq options peu habituelle. En continuant à utiliser ce site, vous acceptez leur utilisation.

Comments

Post a Comment